Il y a quelques semaines j’ai rencontré quelques soucis avec des sites construits avec le CMS SPIP. Le premier symptôme est l’accès au back-office est rendu inopérant.

Vous avez un message vous signifiant que l’accès au back-office est impossible. Mot de passe erroné, et il est impossible de lancer la procédure de restauration.

Et hier, patatras, le site est inaccessible : erreur 500 ! Connexion FTP impossible même depuis l’hébergeur !

Je vous livre la méthode qui m’a permis de rétablir la situation rapidement.

La page en question est visible ici : https://www.cert.ssi.gouv.fr/avis/CERTFR-2023-AVI-0213/

Sommaire

TogglePremière attaque de SPIP : Connexion au back-office impossible

Après quelques recherches, je ne suis pas le seul. Il semblerait que les 2 derniers mois, SPIP ait connu au moins 2 vagues d’attaques massives et automatisées contre des sites tournant sous ce CMS et non encore à jour avec la MAJ parue fin février 2023.

Le problème, c’est qu’il n’existe aucun moyen d’être alerté de ce type d’attaque et la communauté se retrouve un peu désemparée.

Pas la peine de critiquer ou de nous dire de changer de CMS, je pratique SPIP depuis 2007 ! Et c’est la première fois que je fais face à une telle situation.

Le CERT a émis une alerte en février 2023

La page en question est visible ici : https://www.cert.ssi.gouv.fr/avis/CERTFR-2023-AVI-0213/

Nettoyage des fichiers infectés

En fouillant dans les fichiers modifiés, je trouve du code qui n’a rien à faire dans la version d’origine.

Le fichier .htaccess

<Files "spip.php">

<LimitExcept GET>

deny from all

</LimitExcept>

</Files>Le fichier spip.php, on retrouve en début de page

<?php if(isset($_POST['page'])&& strtolower($_POST['page'])=='spip_pass') die();?>Les modifications sont récentes, rien d’autre n’a été touché, et je n’ai trouvé aucune explication. Je consulte des forums SPIP où d’autres personnes partagent des fichiers modifiés, mais comme moi, pas de dégât.

En supprimant ces infos tout rentre dans l’ordre. Je fais les mises à jour recommandées par SPIP depuis le back-office. (version 4.1.9)

Aucune raison de m’inquiéter, depuis des années SPIP s’est montré très fiable.

Deuxième attaque, SPIP est inaccessible, le site est en erreur 500.

Moins de 10 jours après les opérations de réparation, le site est complètement inaccessible. Erreur 500. C’est la cata, c’est la cata… C’est la catastrophe !

Mais cela ne s’arrête pas là ! Impossible de se connecter même en SFTP ! Et l’accès au gestionnaire de fichiers de IONOS génère une erreur !

C’est donc sérieux !

Je n’ai donc plus aucun moyen d’agir, même l’accès SSH est impossible. Je passe par l’interface IONOS, par leur outil de gestion des fichiers et, idem, accès impossible.

J’appelle le service client Ionos.

Nickel, toujours disponible, ils répondent et en prime, vous avez des gens compétents et compréhensifs.

Ce n’est pas pour rien que DeepDive est reconnue comme Agence partenaire PREMIUM de IONOS. (voir la page dédiée chez Ionos )

Si vous suivez la méthode décrite ci-dessous, vous devriez récupérer votre site rapidement.

Dépannage du site SPIP avec l’aide des techniciens IONOS

Un des avantages d’avoir un VRAI service client qui vous répond rapidement, c’est qu’on peut vraiment agir dans un court délai. Essayez de faire pareil avec OVH et on en reparle !

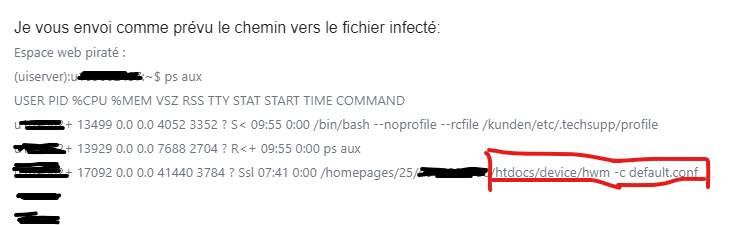

La solution trouvée, c’est de laisser les techniciens IONOS tuer les process malveillants, ils sont vites identifiés :

Une fois les process « killés », vous pourrez agir.

Il s’agit du fichier hwm que l’on retrouve dans le dossier config ou device ou ailleurs

Comment procéder pour restaurer SPIP avec cette attaque chez IONOS

1-Récupérer une sauvegarde de votre site

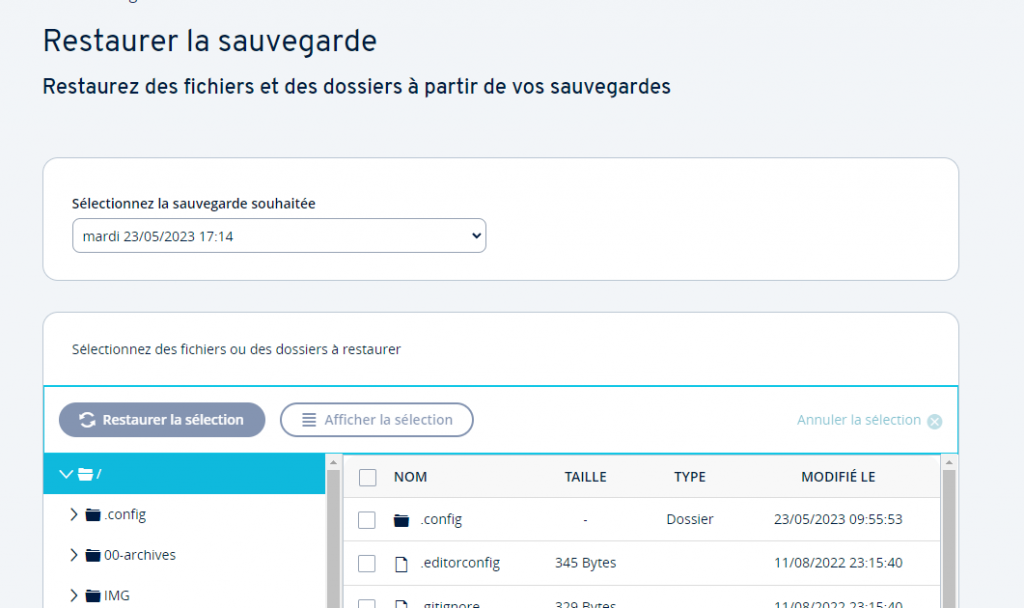

Sur IONOS, il est possible de restaurer son espace Web complet !

Pour cela, connectez-vous sur votre espace client.

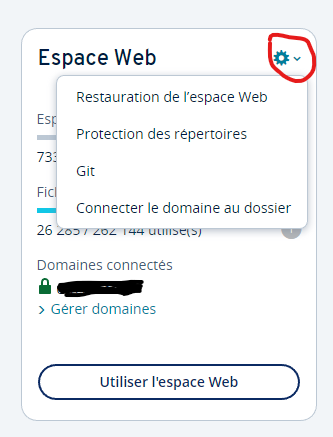

Rendez-vous dans Hébergement / Espace Web.

Sur la roue dentée en haut à droite, vous verrez l’option « Restauration de l’espace Web »

Il vous suffira de choisir une date antérieure à l’attaque

Sélectionnez la totalité des fichiers et cliquez sur Restaurer la sélection. En fait, Ionos va simplement transférer l’ensemble des fichiers dans un dossier « _ProviderRestore » qui sera stocké à la racine de votre site.

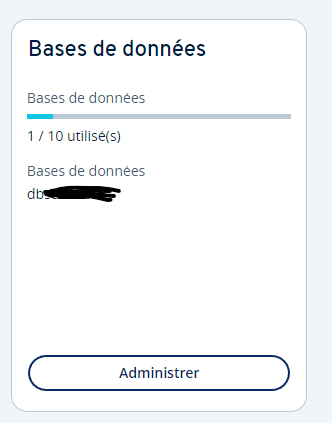

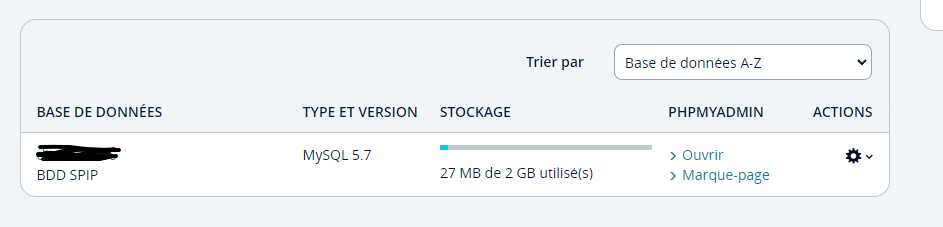

2- Faites une sauvegarde de la base de données.

Par acquit de conscience, faites une sauvegarde de votre base de données. Elle n’a pas été impactée pas l’attaque, mais au moins, vous en aurez un exemplaire en cas de crash.

Pour ce faire, cela se passe dans votre espace hébergement. Cliquez sur « Administrer«

Cliquez sur « Ouvrir » dans la colonne PHPMYADMIN

Vous aurez ainsi accès à toutes les tables de votre base de données SPIP. Cliquez dans le volet gauche sur la base de données et descendez à la fin de la liste des tables qui se sont affichées dans le volet droit.

Cochez pour tout sélectionner et sélectionnez le choix « Exporter«

Vous aurez alors une sauvegarde complète de votre base de données téléchargée sur votre PC.

3- Bloquer les processus malveillants avant de restaurer

Il vous faudra être organisé. Avant de contacter IONOS tâchez d’avoir votre Fillezilla ouvert et prêt. Lors du premier essai, en moins de 5 minutes, je me suis retrouvé bloqué !

La méthode qui a fonctionné pour moi :

- Demandez au technicien de bloquer le virus. Une fois fait, connectez-vous via Filezilla

- Supprimez le fichier infecté

- Créez un dossier à la racine de votre hébergement

- Transférez TOUS les fichiers et dossiers de votre site dans le dossier créé précédemment. Oui, c’est beaucoup plus rapide que de les supprimer ! N’oubliez pas que des fichiers infectés ou illicites peuvent avoir été =logés à votre insu. Donc ne tentez pas le diable.

- Récupérez l’ensemble des fichiers sauvegardés via IONOS dans le dossier « _ProviderRestore » et déplacez-les à la racine. Un simple glisser depuis Filezilla fera l’affaire.

- Connectez-vous sur le back-office de votre site Spip.

- Profitez pour faire les mises à jour. Suivant les recommandations, et n’oubliez pas les plugins

- Faite changer les mots de passe des comptes utilisateurs

- Supprimer le dossier et tout son contenu que vous avez créé lors du transfert de vos données

- Enjoy 😁

La version 4.2.2 vous met à l’abri jusqu’à la prochaine attaque. 🤪

Pensez à changer vos mots de passe et enfin, refaite une sauvegarde du site complet.

Il ne reste plus qu’à s’abonner aux mises à jour de SPIP, car comme je l’ai écrit plus haut, depuis 2007 je n’ai jamais rencontré ce type de problème.

Malgré tout, votre site SPIP est attaqué à nouveau ?

Votre site SPIP est bien à jour, et pourtant vous subissez une nouvelle attaque ! Pas de panique, vous avez certainement laissé des fichiers corrompus lors du transfert de votre sauvegarde ou simplement oublié de supprimer le dossier créé. Vous pouvez donc

- Installer la dernière de version SPIP propre

- Copier vos dossiers, IMG, SQUELETTES, PLUGINS

- Remettre le fichier config.php

- Vérifier le .HTACCESS

- Et c’est reparti, car la base de données n’a pas été touchée

En espérant que tout ceci vous aura aidé pour vous débarrasser de ses hackers !

Si vous rencontrez des problèmes avec votre site SPIP, contactez-nous

Création du site d’Anthony Vernhes Electricité

Création du site sous WordPress pour Anthony Vernhes électricité dans le nord Aveyron…

Création du site de l’Auberge du Fel

Création du site sous WordPress de l’Auberge du Fel magnifique petit village typique d’Aveyron…

Création du site du Bistrorant 1610 à Entraygues-sur-Truyère

Création du site sous WordPress de l’hôtel Bistrorant 1610 à Entraygues-sur-Truyère…

Création du site du coutelier Benoit Salesses

Création du site de la coutellerie de la Draille – Benoit Salesses avec Elementor et woocommerce…

Création du site de Machadanse – Spectacles africains Paris

Création du site de Machadanse – Cours de Danse et Spectacles africains à Paris…

Design Sprint : Une Formation pour Performer

Le Design Sprint est une méthodologie innovante qui permet de résoudre des problèmes complexes en un temps record. Utilisée par…

Formateur et Consultant en stratégie Web.

Vous souhaitez développer une stratégie de communication ? Obtenir plus de résultats avec votre site Internet ou comprendre les mécanismes des réseaux sociaux ?

DeepDive vous formera dans ces domaines grâce aux expériences acquises et notre veille permanente sur le sujet, que vous soyez une TPE, PME ou une collectivité.

Grâce à l’Agence de communication Clic-en-berry depuis 2011, nous vous aidons à réaliser des projets Web efficaces et pérennes.

J’interviens aussi sur les risques liés aux usages des réseaux sociaux en complément de formation pour adultes en reconversion ou pour les étudiants arrivant sur le marché du travail.

Intervenant dans des écoles de communication, des gestion et pour le CNAM, je peux répondre à vos demandes sur tous les sujets liés au Web en général.

Un commentaire

Merci pour cet article.

L’un de mes vieux (3.2.15) sites était indisponible a priori depuis le 25/06.

Ca ressemble à votre 2ème attaque.

Des scripts pythons dans /tmp. Mais tout le contenu du répertoire html avait disparu (spip, IMG…).

Nettoyage, restauration, upgrade en 3.2.19… et c’est reparti.